Adesso non venitemi a dire che siccome compare la parola protocollo quest'articolo non fa per voi. Eddai, per favore!

Dal greco πρῶτος (prôtos, "primo") + κόλλα (kólla, "colla"), era il termine con cui si indicava la prima pagina, incollata su un manoscritto, che recava le direttive per la lettura del contenuto. Per estensione, una guida procedurale per la fruizione di un testo. Niente di nuovo. In pratica, un protocollo è necessario quando coloro che maneggiano il testo non sono in grado di comprenderlo. Per questo i computer usano tanti protocolli.

Un computer non è monolitico, ma composto di varie parti. La parte che esegue la procedura descritta da un certo protocollo viene spesso identificata con il protocollo stesso. Una seconda parte può usare la prima per eseguire un secondo protocollo. In questo modo si può progettare una suite (o stack, "mucchio") di protocolli appoggiati uno sull'altro. La parte di software che esegue uno dei protocolli di una suite dialoga con la parte sua pari di un computer remoto. In questo modo si trasferisce del testo, ovvero si comunica.

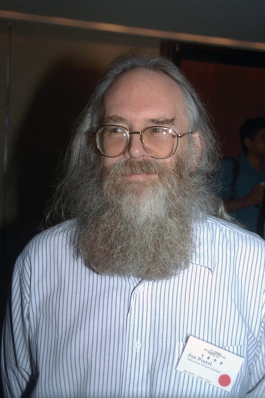

A sinistra:

Jon Postel,

compianto redattore della serie di documenti denominati

RFC

(Request for Comments, "richiesta di dichiarazione") nei quali sono definite

le specifiche dei protocolli internet. Il software cosiddetto "libero" ha

avuto un ruolo di primo piano nella sperimentazione e realizzazione di

questi protocolli, sopratutto agli esordi.

Aggiunta ott 2018 Nel ventesimo anniversario, c'è chi

ricorda l'epitaffio

scritto da Vint Cerf allora, un utile documento per chi è interessato

alla storia di Internet.

A sinistra:

Jon Postel,

compianto redattore della serie di documenti denominati

RFC

(Request for Comments, "richiesta di dichiarazione") nei quali sono definite

le specifiche dei protocolli internet. Il software cosiddetto "libero" ha

avuto un ruolo di primo piano nella sperimentazione e realizzazione di

questi protocolli, sopratutto agli esordi.

Aggiunta ott 2018 Nel ventesimo anniversario, c'è chi

ricorda l'epitaffio

scritto da Vint Cerf allora, un utile documento per chi è interessato

alla storia di Internet.

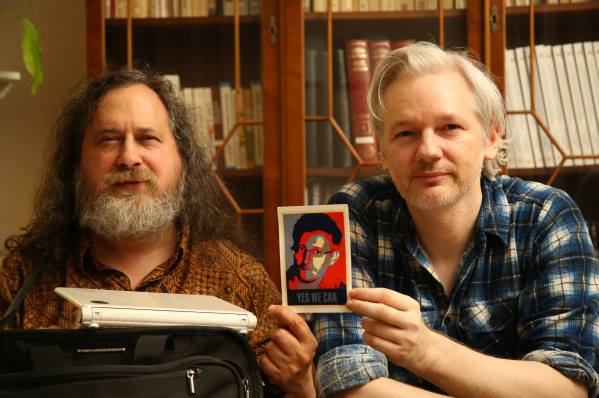

A destra: Richard Stallman (a sinistra) fondatore di Free Software Foundation e GNU, qui ritratto con Julian Assange di WikiLeaks mentre reggono una foto di Edward Snowden sotto alla quale appare la scritta "yes we can" (da fossforce).

Negli anni '80 la suite di protocolli basata su Transmission Control Protocol e Internet Protocol (TCP/IP) prese il sopravvento rispetto ad altri modelli di rete, quali il modello OSI o token ring, perché era più semplice e funzionante. Le suite di protocolli X.400 e X.500 erano studiate per permettere il controllo da parte di autorità precostituite. I governi e certa industria favorivano la loro adozione. Ma la gente ha scelto la suite TCP/IP, concepita con l'intento esattamente opposto. In questo modo, il lavoro di Postel, Stallman, e tanti altri, che sarebbe potuto sembrare meramente tecnico, ha provocato quella che si può ben chiamare una rivoluzione popolare.

Aggiunta feb 2017 Snowden viene raccontato anche da Tzvetan Todorov, recentemente scomparso, nel suo "Resistenti", assieme a Etty Hillesum, la giovane deportata ad Auschwitz, all'oppositrice antinazista Germaine Tillion, ai grandi scrittori russi Boris Pasternak e Aleksandr Solzenicyn, ai paladini dei diritti dei neri Nelson Mandela e Malcolm X, e al pacifista israeliano David Shulman.

Aggiunta lug 2023 A dieci anni dagli eventi l'IETF pubblica una memoria, Reflections on Ten Years Past the Snowden Revelations con articoli di Bruce Schneier, Stephen Farrell, Farzaneh Badiei e Steven Bellovin. Nel mentre, 120+ giuristi italiani firmano un appello per Julian Assange —notizia sul Sole24ore.

Aggiunta 2024 In giugno, Assange acconsentì a un accordo di colpevolezza in cui si dichiarava colpevole di un atto di spionaggio in cui cospirò al fine di ottenere e divulgare materiale riservato della difesa americana. In cambio ottenne la scarcerazione, così dopo 12 anni, all'età di 53, potè tornare in Australia.

HTTP è il protocollo per trasferire pagine web, ossia pagine scritte in HTML —un sistema per contrassegnare il testo che originariamente prevedeva poco più che collegamenti, immagini, titoli, grassetto, e corsivo. Quest'accoppiata ha dato vita al World Wide Web, che a sua volta ha causato l'accesso a Internet in massa all'inizio del millennio.

Gli Uniform Resource Identifier (URI, "identificatore di risorsa

uniformato") iniziano con l'identificazione del protocollo, come in

http://www.tana.it/privacy.html che identifica questo file.

Questo tipo di URI, che oltre a identificare permette di accedere alla risorsa,

viene chiamato anche URL (L per "locator").

Le prime versioni di HTTP comprendevano soltanto il trasferimento di file.

Il browser invia una richiesta contenente l'URI. Il server invia una risposta

seguita dalla risorsa stessa. Fine. Il browser può inviare una nuova

richiesta, ma il server non ha modo di riconoscere che si tratta dello stesso

browser di prima. In seguito fu introdotta

l'autenticazione basata su nome e password, ma questa è a volte troppo e

altre volte troppo poco. Non serve identificarsi per definire

un'impostazione che il server debba ricordare, come per esempio

quante righe per pagina si vogliano in risposta a una data richiesta. D'altra

parte, lo stesso utente potrebbe voler impostare un numero di righe diverso

quando usa un computer diverso. La possibilità di gestire lo "stato"

dell'interazione tra un utente e un server venne proposta da Netscape nel 1994.

Questa definiva un dato aggiuntivo, chiamato cookie, nella forma

nome=valore o, nell'esempio di prima,

RIGHE_PER_PAGINA=30, che il server assegnava al browser e che il

browser avrebbe inserito —senza modificarlo e senza capirlo— in

ogni successiva richiesta allo stesso server, fino alla scadenza del cookie.

La proposta storica prevedeva una lunghezza massima di 4Kb (4096 caratteri). Lo standard attualmente proposto, RFC 6265 ha lasciato cadere questa particolare limitazione, dato che una lunghezza ragionevole resta comunque sottintesa in quanto i cookie fanno parte della richiesta, che non dev'essere troppo lunga. Inoltre sono previste diverse possibilità per limitare o verificare l'utilizzo dei cookie, anche in considerazione della privacy. Inizialmente, i cookie venivano spediti solo al sito che li aveva impostati, ma la possibilità di includere in una pagina oggetti di altri siti (immagini, testo, programmi Javascript, filmati) rende possibili i cosiddetti cookie di terze parti.

Nel Parere 04/2012 relativo all’esenzione dal consenso per l’uso di cookie adottato dal gruppo di lavoro europeo per la protezione dei dati si fa esplicito riferimento all' RFC 6265, ma al tempo stesso si include ogni altra tecnologia "simile". L'introduzione recita:

Tale obbligo si applica a tutte le tipologie di informazioni sottoposte ad archiviazione o ad accesso nell’apparecchiatura terminale dell’utente, sebbene il dibattito si sia incentrato principalmente sull’impiego dei cookie come definiti in RFC6265. Pertanto, benché il presente parere descriva l’impatto del nuovo articolo 5, paragrafo 3, sull’uso dei cookie, non si deve intendere tale termine in senso esclusivo rispetto a tecnologie simili.

Queste "tecnologie simili" sono le più svariate. Per esempio, una

pagina HTML può contenere un'immagine, visibile o invisibile, la cui

URI comprende, direttamente o indirettamente, gli stessi dati utili a profilare

un utente che avrebbero potuto essere trasmessi in un cookie.

Oltre alle immagini, ci sono gli script

(JavaScript, JSON), gli iframe, e gli object. Questi sono

tra gli elementi più usati allo scopo di tracciare o profilare

gli utenti. Dunque, mentre il parere 04/2012 correttamente intende rivolgersi

allo scopo per il quale un server è stato programmato, può

risultare fuorviante quando un utente gestisce le impostazioni del browser

relative ai cookie, che invariabilmente saranno relative ai cookie in senso

stretto.

Quello che era stato chiamato "web 2.0" comprende la possibilità di inviare richieste HTTP e ricevere risposte tramite Javascript, in modo del tutto indipendente dai click dell'utente e senza che questo corrisponda a una nuova pagina. I dati possono essere trasmessi e ricevuti in modo invisibile all'utente. Inoltre HTML5 comprende uno storage (detto anche Local Storage, "spazio di archiviazione locale") di decine di MB, cioè migliaia di volte più ampio di un cookie. Alcuni browser permettono di ispezionare questo spazio, ma questo non ha nulla a che vedere con i cookie (in senso stretto).

Rispetto agli scopi, la normativa europea presenta due criteri di esenzione, denominati A e B, in cui i cookie (in senso lato) sono necessari per il servizio richiesto. Oltre a questi, vengono ammessi anche i cookie "analitici", usati allo scopo di compilare statistiche anonime di accesso ai server. Gli altri —i cookie usati per monitoraggio e pubblicità di terzi— devono essere annunciati tramite un banner.

Per l'informativa, su questo sito non ci sono banner, né richieste di consenso informato, né pubblicità. Il lettore attento avrà notato che per sapere se un utente ha dato o negato il consenso all'uso dei cookie è necessario includere questo dato nello "stato" dell'interazione tra server e utente; vale a dire, è necessario usare un cookie. Questo sarebbe un cookie di criterio B. Così si capisce perché è necessario esentare questi cookie, cosiddetti "tecnici".

Tecnicamente, non è possibile neppure compilare una lista esaustiva delle infinite tecniche con cui programmare cookie in senso lato, lasciamo perdere individuarle o disabilitarle. Cionondimeno, dopo il fallimento di alcune iniziative di autoregolamentazione (per esempio Do Not Track), alcuni ricercatori ritengono che "i produttori di browser debbano assumersi l'enorme responsabilità di mediare il contrasto tra gli interessi degli utenti per la propria privacy e quelli dell'industria pubblicitaria" (da Tracking Protection in Firefox for Privacy and Performance; la sostanza del meccanismo di protezione proposto consiste nel mantenere una lista dei siti comunemente noti per profilare gli utenti, e bloccare le richieste dei browser verso tali siti.)

Aggiunta 2024 Negli ultimi anni è uscita la General Data Protection Regulation (GDPR) il cui articolo 18 definisce i cookie così:

Le persone fisiche possono essere associate a identificativi online prodotti dai dispositivi, dalle applicazioni, dagli strumenti e dai protocolli utilizzati, quali gli indirizzi IP, a marcatori temporanei (cookies) o a identificativi di altro tipo, come i tag di identificazione a radiofrequenza. Tali identificativi possono lasciare tracce che, in particolare se combinate con identificativi univoci e altre informazioni ricevute dai server, possono essere utilizzate per creare profili delle persone fisiche e identificarle.

La GDPR richiede che il consenso venga espresso con atto positivo inequivocabile, ciò che ha generato l'esplosione di moduli di consenso nelle forme più svariate. Come detto sopra, per ricordarsi la scelta dell'interessato è necessario scriverla in un cookie, perciò i siti più rispettosi scrivono accetta solo cookie essenziali invece di rifiuta tutti.

Dai primi, timidi annunci sui giornali di fine '800, la pubblicità ha via via invaso ls radio, la televisione, Internet, e il telefono. Tutti i mezzi di comunicazione. Economicamente, la pubblicità si offre di pagare non solo i costi di stampa e di trasmissione, ma anche i costi e il tempo che i giornalisti, blogger, e ricercatori usano per comporre il contenuto vero e proprio. Senza pubblicità è necessario ricorrere agli abbonamenti, che gli utenti non sembra abbiano voglia di pagare. Vale a dire, gli utenti sono in qualche modo sospinti a pagare in natura, prestando attenzione ai messaggi pubblicitari che vengono loro impressi. Questa forma di pagamento sfugge ai normali criteri economici, perché chi viene pagato non è la stessa persona che svolge il "lavoro" —prestare attenzione.

Sarebbe interessante valutare quale sia il peso della comunicazione e dell'attenzione rispetto ai concetti di primario e secondario lasciatici in eredità dalla rivoluzione industriale. Rispetto alla direzione del flusso di informazione, un'impressione è l'opposto di un voto, sia questo espresso in cabina elettorale o come scelta nei consumi. In un caso si ascolta, nell'altro si parla. In questo senso, il marketing diretto sembrerebbe avere dei meriti, in quanto propone al potenziale consumatore di ascoltare solo i messaggi a cui è interessato. In pratica però non funziona. Rimane un metodo per spingere artificialmente i consumi, sia nell'effetto sia nell'intenzione.

Per valutare la potenza delle lobby pubblicitarie, basta tirare le somme sull'esito che ha avuto la normativa europea sulla privacy, ammesso che inizialmente fosse onestamente orientata alla tutela degli utenti. Esistono banche dati di nomi, profili, dati personali, sensibili e non. Questi dati sono trattati, comprati e venduti, spesso entro i termini della normativa. Gli interessati sono totalmente impotenti e non possono far valere i propri diritti per la semplice ragione che non hanno un elenco dei responsabili del trattamento cui hanno conferito i propri dati. In altre parole, le specifiche tecniche che regolano il conferimento dei dati personali sono concepite in modo tale da non permettere agli interessati di creare e aggiornare in modo automatico un tale elenco. Inoltre, chi imprime un messaggio pubblicitario diretto a una specifica persona non è tenuto a dire da quale banca dati attinge, né, in generale, a identificarsi. Nel caso della posta elettronica e quando viene usato uno specifico account, la normativa pone delle prescrizioni ma non definisce un protocollo grazie al quale sia possibile esercitare i propri diritti in modo semplice, facile e automatico.

Copyright (C) 2015 Alessandro Vesely